一个编译成功的可执行程序,其中已初始化的字符串都是完整可见的。 针对于iOS的Mach-O二进制通常可获得以下几种字符串信息:

- 资源文件名

- 可见的函数符号名

- SQL语句

- format

- 通知名

- 对称加密算法的key

攻击者如何利用字符串

资源文件名通常用来快速定位逆向分析的入口点。 想要知道判断购买金币成功与否的代码位置?只要确定购买成功时播放的音频文件名字或者背景图名字就可以顺藤摸瓜了。

kLoginSuccessNotification类似这种通知名称格外炸眼,利用Cycript发个此通知试试,也许会有什么意外收获。 拿到对称加密算法的key是件很幸福的事情。

字符串异或加解密

是的,字符串需要加密处理,但只需要对高度敏感字符数据做加密,比如对称加密算法的key。 其他的,需要提高编程安全意识来弥补。

常规办法是通过异或来加解密,来写个sample code:

static unsigned char XOR_KEY = 0xBB;

void xorString(unsigned char *str, unsigned char key)

{

unsigned char *p = str;

while( ((*p) ^= key) != '\0') p++;

}

- (void)testFunction

{

unsigned char str[] = {(XOR_KEY ^ 'h'),

(XOR_KEY ^ 'e'),

(XOR_KEY ^ 'l'),

(XOR_KEY ^ 'l'),

(XOR_KEY ^ 'o'),

(XOR_KEY ^ '\0')};

xorString(str, XOR_KEY);

static unsigned char result[6];

memcpy(result, str, 6);

NSLog(@"%s",result); //output: hello

}

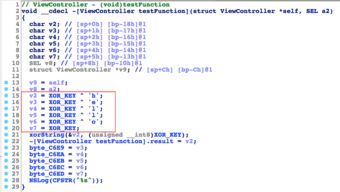

这样就无法从二进制中直接分析得到字符串“hello”了 扔进IDA里分析一下,发现效果不好,连续存储的’h’、’e’等字符还是暴露了可读的”hello” ——(找不到高清原图了)

改进一下,取消XOR_KEY独立变量的身份,改为宏,作为数据直接插入

#define XOR_KEY 0xBB

void xorString(unsigned char *str, unsigned char key)

{

unsigned char *p = str;

while( ((*p) ^= key) != '\0') p++;

}

- (void)testFunction

{

unsigned char str[] = {(XOR_KEY ^ 'h'),

(XOR_KEY ^ 'e'),

(XOR_KEY ^ 'l'),

(XOR_KEY ^ 'l'),

(XOR_KEY ^ 'o'),

(XOR_KEY ^ '\0')};

xorString(str, XOR_KEY);

static unsigned char result[6];

memcpy(result, str, 6);

NSLog(@"%s",result); //output: hello

}

嗯这下好多了

原文标题:iOS字符串安全

原文作者:程序媛念茜

原文来源:念茜原文博客已失效

原文快照:iOS字符串安全 PNG

文章评论